Hogyan értelmezzék a 2023.évi XXIII. törvényt a szoftverfejlesztő cégek?

2023.09.12

1. Amennyiben a szoftverfejlesztő cég középvállalkozás vagy annál nagyobb akkor egyértelműen a törvény hatálya alá tartozik.

A törvény kiemelten kockázatos ágazatnak minősíti a kihelyezett IKT szolgáltatásokat

kihelyezett (irányított) infokommunikációs szolgáltatást nyújtó szolgáltató: olyan szervezet, amely az IKT-termék, hálózat, infrastruktúra, alkalmazás vagy bármely más elektronikus információs rendszer telepítésével, kezelésével, üzemeltetésével vagy karbantartásával kapcsolatos szolgáltatásokat nyújt a szolgáltatást igénybe vevő telephelyén vagy távolról

2. Amennyiben mikro vagy kisvállalkozás „csak” közvetetten tartozik a törvény hatálya alá.

2.1. Az ügyfele, akinek szoftvert fejleszt/szolgáltat a törvény hatálya alá tartozik, mert a meghatározott ágazathoz tartozik és nem mikro vagy kisvállalkozás.

2.2. Az ügyfele, akinek szoftvert fejleszt/szolgáltat a törvény hatálya alá tartozik, mert mikro és kisvállalkozás, de a szervezet

- elektronikus hírközlési szolgáltató,

- bizalmi szolgáltató,

- DNS-szolgáltatást nyújtó szolgáltató,

- legfelső szintű domainnév-nyilvántartó vagy

- domainnév-regisztrációt végző szolgáltató

3. Mit kell tennie, ha közvetlenül vonatkozik rá a törvény hatálya?

- információbiztonsági irányítási rendszert kell kialakítaniuk;

- elektronikus biztonságért felelős személyt kell kijelölniük

- el kell végezniük az elektronikus információs rendszerek és az azokban kezelt adatok kockázatelemzését;

- biztonsági osztályba kell sorolniuk az elektronikus információs rendszereit és az azokban kezelt adatokat;

- meg kell valósítaniuk az irányadó biztonsági osztályokra előírt adminisztratív, fizikai és logikai védelmi intézkedéseket,

- 2 évente auditáltatni kell a rendszereit.

A szervezeteknek gondoskodniuk kell:

- a biztonsági események kezeléséről;

- az üzletmenet folytonosság megteremtetésről és fenntartásáról;

- az információbiztonság beépítéséről az elektronikus információs rendszerek és az ezek által használt szoftver és hardver termékek beszerzési, fejlesztési és üzemeltetési folyamataiban;

- a szervezet munkatársainak biztonsági képzéséről

4. Időrendben, hogyan is néz ki ez pontosan?

- Azonosítania kell saját magát, hogy a törvény hatálya vonatkozik rá és 2024.06.30-ig Szabályozott Tevékenységek Felügyeleti Hatóságának jeleznie kell ezt a tényt, hogy nyilvántartásba vegyék.

- 2024. októberétől fizetnie kell a felügyeleti díjat a Szabályozott Tevékenységek Felügyeleti Hatóságának.

- 2024. októberétől aktiválnia kell a védelmi intézkedéseket.

- 2024.12.31-ig le kell szerződnie olyan audit céggel, aki a Szabályozott Tevékenységek Felügyeleti Hatóságának nyilvántartásában szerepel.

- 2025.12.31-ig az első auditot le is kell folytatnia

5. Mi a teendő, ha a szoftverfejlesztő cég ügyfelére is vonatkozik a törvény hatálya?

A szoftverfejlesztő cég által fejlesztett, rendelkezésre bocsátott ITK terméknek illeszkednie kell a nemzeti kiberbiztonsági tanúsítási rendszerekhez, amely az IKT-termékekre az „alap”, a „jelentős” és a „magas” megbízhatósági szintek közül egy vagy több szintet határozhatnak meg. A megbízhatósági szint arra vonatkozóan szolgál biztosítékkal, hogy az adott IKT-termékek teljesítik a vonatkozó biztonsági követelményeket, biztonsági funkciókat és olyan szintű értékelésen estek át, amely

- „alap” megbízhatósági szinten a biztonsági eseményekkel és támadásokkal kapcsolatos alapvető, ismert kockázatok,

- „jelentős” megbízhatósági szinten az ismert kiberbiztonsági kockázatok, valamint a korlátozott szakértelemmel és erőforrásokkal rendelkező elkövetők által végrehajtott biztonsági események és kiberbiztonsági támadások kockázatának,

- „magas” megbízhatósági szinten a jelentős szakértelemmel és erőforrásokkal rendelkező elkövetők által, a tudomány legutolsó állása szerinti technológiával végrehajtott kibertámadások kockázatának minimalizálására törekszik.

A megbízhatósági szintnek a biztonsági események valószínűsége és hatása szempontjából arányban kell állnia az IKT-termék rendeltetés szerinti használatához kapcsolódó kockázat szintjével.

Összegezve az ügyfele befogja sorolni az IKT terméket, az „alap”, „jelentős” vagy „magas” biztonsági szint „alá”

6. Mik az általános követelmények az „alap”, „jelentős” vagy „magas” biztonsági szinthez kapcsolódóan?

„alap” megbízhatósági szint esetén

- a műszaki dokumentáció (az adott tanúsítási rendszer elvárásainak teljesítése szempontjából)

„jelentős” megbízhatósági szint esetén

- a műszaki dokumentáció (az adott tanúsítási rendszer elvárásainak teljesítése szempontjából)

- a közismert sebezhetőségek hiányának megállapítása;

- annak megállapítására szolgáló tesztelést, hogy az IKT-termék megfelelően működteti-e a szükséges biztonsági funkciókat

„magas” megbízhatósági szint esetén

- a műszaki dokumentáció (az adott tanúsítási rendszer elvárásainak teljesítése szempontjából)

- a közismert sebezhetőségek hiányának megállapítása;

- annak megállapítására szolgáló tesztelést, hogy az IKT-termék megfelelően, a legfejlettebb technika szerint működteti-e a szükséges biztonsági funkciókat működteti-e a szükséges biztonsági funkciókat

- behatolásvizsgálatok révén annak értékelését, hogy az mennyire ellenálló a jól képzett elkövetők által végrehajtott támadásokkal szemben.

7. Hogyan lehet igazolni, hogy az IKT-termék megfelel az „alap” biztonsági szinthez támasztott követelményeknek?

„Alap” biztonsági szint esetén alacsony kockázat alá besorolt IKT-termék esetén van

lehetőség a

Megfelelőségi önértékelésre

A gyártó nemzeti megfelelőségi nyilatkozatot állít ki arról, hogy

megtörtént annak

vizsgálata, hogy a nemzeti kiberbiztonsági tanúsítási rendszer követelményei teljesülnek. A

vizsgálatnak tartalmaznia kell a nemzeti kiberbiztonsági tanúsítási rendszer követelményei

teljesülésének a tanúsítási rendszerben meghatározott módszertan szerinti értékelését.

A megfelelőségi nyilatkozatot 15 napon belül, nyilvántartásba vétel céljából –

elektronikusan

kereshető formában is – meg kell küldeni a tanúsító hatóság (Szabályozott Tevékenységek

Felügyeleti

Hatóság) részére

- a megfelelőségi nyilatkozat másolati példányát,

- a műszaki dokumentációt, a nemzeti kiberbiztonsági

- tanúsítási rendszerben meghatározott értékelési módszer alapján elkészített értékelési jelentést a megjelölt tanúsítási rendszernek való megfeleléssel kapcsolatos összes egyéb lényeges értékelési információt.

A nyilvántartásba vétel alapján a Hatóság ellenőrzi a nyilatkozatnak való megfelelést

8. Hogyan tud a Szitár-Net Kft. segítséget nyújtani a megfelelőségi önértékelés elvégzésében?

Cégünk a Szitár-Net Kft. Magyarországon silver SVAR (kiemelt technikai támogató partner) minősítéssel rendelkezik a legismertebb forráskódelemző rendszer a SonarQube vonatkozásában. Több, mint 5 éve foglalkozunk forráskódelemzéssel és tanácsadói segítséget tudunk nyújtani a vizsgálandó rendszer megfelelőségi önértékelésével kapcsolatban.

9. Hogyan lehet igazolni, hogy az IKT-termék megfelel a „jelentős” és ”magas” biztonsági szinthez támasztott követelményeknek?

A „jelentős” és a „magas” biztonsági szinthez támasztott követelményeknek való megfelelést csak a Szabályozott Tevékenységek Felügyeleti Hatóságának nyilvántartásába felvett megfelelőségértékelő szervezetek igazolhatnak.

Jelenleg nyilvántartásban szereplő megfelelőségértékelő szervezet:

HUNGUARD Számítástechnikai-, informatikai kutató - fejlesztő és általános szolgáltató Korlátolt Felelősségű Társaság

Megbízhatósági szint:

Magas

Státusz:

Aktív

10. Hogyan tud a Szitár-Net Kft. segítséget nyújtani a „jelentős” és ”magas” biztonsági szinthez támasztott követelményeknek való megfelelésben?

A megfelelőségértékelő szervezetek vizsgálati metodikájában is az egyik legfontosabb pont a forráskódelemzés és az ehhez kapcsolódó kiberbiztonsági aspektusok.

Clean As You Code, tisztíts kódolás közben

2023.09.12

Minden vállalkozás, aki szoftvereket ír, elér egy olyan határhoz, ahol elvárás az, hogy a fejlesztésük tiszta és biztonságos legyen. Amennyiben nem ügyelsz a fejlesztő eszközre, rövid idő alatt költséges és időigényes lesz a fejlesztésed és ezzel komoly kockázat alá helyezheted a vállalkozásodat.

- A szoftverhibák évente, több trillió dollárba kerülnek a gazdaságának.

- Az auditorok mellett dolgozó fejlesztők (a hagyományos megközelítés szerint), idejük 42%-át a rossz kód kijavításával töltik.

- A biztonsági sebezhetőségek/rések 83% a hiba és nem pedig egy rosszindulatú támadás.

- A biztonsági sebezhetőséget, biztonsági réseket átlagosan 4 évig nem veszik észre, mielőtt azonosítják őket.

Egy másik nagyszerű példa erre a Clean As You Code módszertanunk, amely a clean code hatékony és egyedülálló megoldása, amellyel kiküszöbölhető a hagyományos megközelítésekkel járó számos kihívás. Fejlesztőként arra összpontosít, hogy fenntartsa a magas színvonalat, és felelősséget vállal az új kódért, amelyen dolgozik (az új kód definíciója szerint hozzáadott vagy módosított kód - New Code Definition). Ennek az az előnye, hogy szükségtelenné válik a visszatérés a kódot örökölve kelljen javítani azt. Ez idővel automatikusan megtörténik, már a szoftverfejlesztés természetéből adódóan, pl. ha veszünk egy céget, amelynek 1 millió sora van, akkor a következő évben átlagosan a kódbázisuk körülbelül 20%-át változtatják meg, vagy írják át. Ha bevezetik a CAYC1-t, ennek hatására év végén a kódbázisuk 20%-a tiszta lesz, és ez a % minden évben növekedni fog mindaddig, ameddig az összes korábbi, örökölt problémát felül nem írják, anélkül, hogy technikai hiba vétség terhét cipelnék.

A Clean Code előnyei:

- A vállalkozások nagyobb termelékenységre és stratégiai értékre tesznek szert, ha csökkentik a rossz kód átdolgozására fordított időt.

- A SonarSource az egyetlen megoldás, amely a rossz szoftverek “gyökereitől” keresi a kiváltó okot és ezen keresztül közelíti meg a piacot.

- Vállalkozás:

- Gyorsabb és agilisabb funkciófejlesztés

- Alacsonyabb működési és reputációs kockázat

- A kód megnövekedett élettartalma, mint valódi eszköz a hosszú távu igényekhez

- Szolid alapot a fejlett biztonsági gyakorlatokhoz

- Csapat:

- Magasabb kódtulajdonlás a csapaton belül

- Új előrelátás a kulcsfontosságú beruházási területekre

- Megnövekedett idő az új funkciók és technológiai fejlesztésre

- Rövidebb fejlesztési ciklusok

- Fejlesztők:

- Csökkentett idő és költség a technikai hibák javítására

- Több energia marad új funkciók létrehozására

- Hatékonyabb kódellenőrzés a jobb munka érdekében

- Munkával való elégedettség növekedése

Az automatikus forráskódelemző szoftverek fontossága a cégvezetők szemszögéből.

2023.09.12

A modern üzleti világban a szoftverfejlesztés kulcsfontosságú szerepet játszik a vállalatok életében. Az informatikai rendszerek és alkalmazások fejlesztése nélkülözhetetlen a digitális jelenlét fenntartásához és a versenyképesség megtartásához. Ahhoz, hogy a szoftverfejlesztő cégek hatékonyan és minőségi alkalmazásokat hozzanak létre, elengedhetetlen az automatikus forráskódelemző szoftverek használata. Ebben a cikkben részletesen kifejtjük, miért is fontos, hogy a szoftverfejlesztő cégvezetők felismerjék ezeknek a szoftvereknek a kritikus szerepét és széles körű alkalmazását.

1. Kódminőség és Hibajavítás

Az automatikus forráskódelemző szoftverek kiemelkedő szerepet játszanak a kódminőség ellenőrzésében és a hibák korai azonosításában. Ezek a szoftverek képesek detektálni a szintaktikai hibákat, logikai hibákat, valamint a kódolási hibákat és formázási hibákat is. A hibák korai azonosítása kulcsfontosságú, mivel:

- A hibajavítás költségei jelentősen csökkennek, ha a hibák a fejlesztés korai szakaszában kerülnek azonosításra és javításra. Az IBM által végzett kutatás szerint a hibák kijavítása a fejlesztés késői szakaszaiban akár 30-szor drágább lehet. A National Institute of Standards and Technology (NIST) tanulmánya szerint az amerikai szoftveripar évente több mint 60 milliárd dollárt költ a szoftverhibák javítására.

- Az időmegtakarítás kulcsfontosságú. A fejlesztőknek kevesebb időt kell fordítaniuk a hibák javítására, és gyorsabban haladhatnak a projekt előrehaladásával.

2. Kódstílus és Egységesség

A kódstílus és az egységesség elengedhetetlen a könnyen karbantartható és fejleszthető kódhoz. Az automatikus forráskódelemző szoftverek képesek azonosítani a kódstílus megszegéseit és a formázási hibákat. Például:

- Szóközök és behúzások helytelen használata.

- A változók és függvények helytelen elnevezése.

- Az elágazások és ciklusok helytelen formázása.

Az egységes kódstílus és formázás segíti az új fejlesztők beilleszkedését a projektekbe, valamint elősegíti a könnyebb olvashatóságot és karbantarthatóságot. A Google 2012-ben közzétett információi szerint az automatikus kódelemző szoftverek segítettek a kódbázisukat összesen 13 évnyi idő megtakarításában azáltal, hogy segítettek a kódszervezésben és a kódtisztaság fenntartásában.

3. Biztonság és Adatvédelem

A kiberbiztonság ma már minden vállalat prioritása. Az automatikus forráskódelemző szoftverek kritikus szerepet játszanak a kód biztonságának ellenőrzésében és a biztonsági rések azonosításában. Példák a kiberbiztonságra vonatkozóan:

- SQL-injekciók: Az SQL-injekciók egyike a leggyakrabban kihasznált támadási módszereknek. Az automatikus forráskódelemző szoftverek képesek azonosítani az ilyen típusú sérülékenységeket a kódban, és javaslatokat tehetnek azok kijavítására.

- Cross-Site Scripting (XSS): Az XSS támadások veszélyeztetik az alkalmazások felhasználóit. Az automatikus elemzők segítenek azonosítani a potenciális XSS forrásokat a kódban és azokat megfelelően kezelni.

4. Teljesítményoptimalizálás

Az alkalmazások teljesítménye kulcsfontosságú a felhasználói élmény szempontjából. Az automatikus forráskódelemző szoftverek képesek azonosítani a lassú vagy nem hatékony kódrészleteket, amelyek befolyásolhatják a teljesítményt. Az erőforrások hatékonyabb felhasználásával az alkalmazások gyorsabbá és hatékonyabbá válnak. o Az IDC által végzett kutatás kimutatta, hogy a rosszul optimalizált alkalmazások 10-25%-kal több erőforrást használnak, mint amennyire valójában szükségük van, ami a vállalatoknak jelentős költségeket okozhat.

5. Időmegtakarítás és Költségcsökkentés

Az automatikus forráskódelemző szoftverek hatékonyan csökkentik a hibajavításra fordított időt és erőforrásokat. Ennek köszönhetően a fejlesztési projektek hatékonyabban és időben befejeződnek. Az időmegtakarítás a költségmegtakarítás mellett a gyorsabb piacra lépést is jelenti, ami versenyelőnyt teremthet. Az Aberdeen Group kutatása szerint a szoftverfejlesztő cégek, amelyek használnak automatikus forráskódelemző szoftvert, átlagosan 15%-kal csökkentették a hibajavításra fordított költségeiket, és 20%-kal gyorsabbá váltak a termékkiadások

Statikus és dinamikus forráskódelemzés a szoftverfejlesztésben: Melyiket mikor és miért?

2023.09.12

A szoftverfejlesztés egy komplex és kihívást jelentő folyamat, amely során a fejlesztőknek számos szempontot kell figyelembe venniük a minőség, a hatékonyság és a biztonság érdekében. Két olyan fontos technika, amelyek segíthetnek a kódminőség javításában és a hibák korai azonosításában, a statikus és a dinamikus forráskódelemzés. Ebben a cikkben mélyebben megvizsgáljuk mindkét típusú forráskódelemzést, és példákon keresztül illusztráljuk, mikor és miért érdemes alkalmazni ezeket.

1. Statikus Forráskódelemzés

A statikus forráskódelemzés egy olyan technika, amely során a kódot elemzik anélkül, hogy azt ténylegesen futtatnák. Ennek lényege az, hogy a kódot egy speciális szoftver vagy eszköz segítségével alaposan átvizsgálják, és észlelik a lehetséges hibákat, problémákat, illetve a kódminőséget érintő kérdéseket. A statikus elemzés során a következő aspektusokat vizsgálhatjuk meg:

Szintaktikai hibák

Egyik legfontosabb szerepe a szintaktikai hibák azonosítása, amelyek alapvetően érvénytelen kódot jelentenek, és a program futását megakadályozhatják. Például:

python for i in range(10) print(i)

Ebben a Python kódban hiányzik a kettőspont a ciklus befejezése előtt, ami egy szintaktikai hiba.

Logikai hibák

A statikus elemzés képes azonosítani olyan logikai hibákat is, amelyek nem feltétlenül vezetnek hibaüzenetekhez, de helytelen viselkedést okozhatnak. Például:

c

int x = 5;

if (x > 10) {

printf("x nagyobb, mint 10");

} else {

printf("x kisebb vagy egyenlő, mint 10");

}

Ebben a C kódban a logikai hiba az, hogy az üzenetekben a relációs operátor helytelenül van megfogalmazva, mivel x nem nagyobb, mint 10, de az üzenet azt mondja, hogy "x nagyobb, mint 10".

Kódstílus és formázás

A statikus elemzés segíthet azonosítani a kódstílus és formázás szabályainak megsértéseit. Például:

java

public void MyMethod(){

int x=5;

if(x>0)

{

System.out.println("x pozitív");

}

}

Ebben a Java kódban a kódstílus és formázás szabályai nem követik a szokásos konvenciókat, például a metódusnevet kisbetűvel kellene kezdeni, a változók között szóközöknek kell lenniük, és a kapcsos zárójelek helytelenül vannak formázva.

2. Dinamikus Forráskódelemzés

A dinamikus forráskódelemzés egy másik megközelítés, amely során a kódot ténylegesen futtatják, és figyelik a futási időben történő viselkedését. A dinamikus elemzés lehetővé teszi a következők vizsgálatát:

Változóértékek és működés

A dinamikus elemzés során figyelemmel kísérhetjük a változók értékeit és a program működését futási időben. Például:

python def divide(x, y): result = x / y return result result = divide(10, 2)

Ebben a Python kódban a dinamikus elemzés segíthet azonosítani, hogy a változók értékei és a műveletek helyesen működnek-e, például a "result" változóban a helyes eredmény van-e.

Teljesítmény és erőforrás-használat

A dinamikus elemzés lehetővé teszi a program teljesítményének és az erőforrások (memória, CPU stb.) használatának monitorozását. Például:

c++

int main() {

int* arr = new int[1000000];

// ...

delete[] arr;

return 0;

}

Ebben a C++ kódban a dinamikus elemzés segíthet azonosítani a memória szivárgását, mivel a "delete[]" művelet hiányzik, és a lefoglalt memóriát nem szabadítjuk fel.

Hibakeresés és kivételek

A dinamikus elemzés lehetővé teszi a hibák és kivételek monitorozását, ami segít a hibakeresésben és a program stabilitásának javításában. Például:

java

public static void main(String[] args) {

int[] arr = {1, 2, 3};

System.out.println(arr[3]);

}

Ebben a Java kódban a dinamikus elemzés jelzi, hogy túlindexelési hiba történt, amikor az arr tömb negyedik elemét próbáljuk megjeleníteni.

3. Statikus és dinamikus elemzés: Mikor és miért használjuk őket?

Mind a statikus, mind a dinamikus forráskódelemzésnek megvan a saját helye és szerepe a szoftverfejlesztésben. Általános iránymutatásként a következőképpen alkalmazzuk őket:

- Statikus Elemzés: Általában a fejlesztési folyamat korai szakaszában használják, hogy azonosítsák a szintaktikai hibákat, a kódstílus és formázás szabályok megsértéseit, valamint a lehetséges logikai hibákat. Segít a kód minőségének javításában és a korai hibák azonosításában.

- Dinamikus Elemzés: A dinamikus elemzés inkább a futási időben történő viselkedés és teljesítmény figyelésére szolgál. Használjuk a kód biztonságának és stabilitásának ellenőrzésére, valamint a teljesítményproblémák és memória szivárgások azonosítására.

Példa arra, mikor érdemes mindkét elemzési módszert alkalmazni: Tegyük fel, hogy egy webalkalmazást fejlesztünk, amelynek adatait egy adatbázisból olvassa be. A statikus elemzés segíthet azonosítani a szintaktikai hibákat és a kódban lévő SQL-injekció potenciális veszélyeit. Ugyanakkor a dinamikus elemzés során figyeljük a kódot a futási időben, hogy megbizonyosodjunk a megfelelő működéséről és a memória hatékony használatáról.

4. Összegzés

A statikus és dinamikus forráskódelemzés két különböző, de kiegészítő technika a szoftverminőség javításához és a hibák korai azonosításához. Az egyik a kódra összpontosít a fejlesztés során, míg a másik a futási időben figyeli a program viselkedését. Mindkét módszert érdemes alkalmazni, a projekt és a hibák jellegétől függően, hogy a lehető legjobb minőségű és biztonságos szoftvert hozzuk létre.

A forráskódelemzés fontossága

2023.09.12

A szoftverfejlesztés a technológiai világban egyre inkább vezető szerepet tölt be. A gyors változások és a növekvő versenyképesség miatt a szoftverfejlesztőknek minden eszközt és stratégiát meg kell fontolniuk a minőség, a teljesítmény és a biztonság fenntartása érdekében. Ebben a cikkben részletesen kifejtjük, hogy miért kiemelkedően fontos a forráskódelemzés a szoftverfejlesztők számára, és miként segíthet a tiszta kód, a statikus és a dinamikus forráskódelemzés a projektek sikerében. Emellett ajánlunk néhány hatékony szoftvert a forráskódelemzéshez.

Miért fontos a forráskódelemzés?

A forráskódelemzés az a folyamat, amely során a szoftverforráskódot különböző szempontok alapján értékeljük és ellenőrizzük. Ennek számos oka van, amiért a forráskódelemzés létfontosságú:

- Minőségellenőrzés: A forráskódelemzés segít azonosítani a kódban lévő hibákat, szintaktikai problémákat és stílusproblémákat. Ez javítja a kódminőséget és a karbantartás egyszerűségét.

- Teljesítményoptimalizálás: Az elemzés segítségével felismerhetők a lassú vagy nem hatékony kódrészletek, és lehetőség van a teljesítmény javítására.

- Biztonság: A forráskódelemzés révén azonosíthatók a potenciális biztonsági rések és sebezhetőségek, amelyek kulcsfontosságúak a kiberbiztonság és az adatvédelem szempontjából.

- Karbantartás és Fejlesztés: A forráskódelemzés egyszerűsíti a kód karbantartását és bővítését, mivel könnyebb azonosítani és megérteni a kód működését.

A tiszta kód alapvető fontossága

A tiszta kód az alapja a sikeres forráskódelemzésnek és a hatékony szoftverfejlesztésnek. A tiszta kód az alábbiakat tartalmazza:

- Olvasmányos: A kód könnyen érthető, és más fejlesztők számára is áttekinthető.

- Kompakt: Nem tartalmaz felesleges vagy ismétlődő kódrészleteket, ami csökkenti a hibalehetőségeket.

- Megfelel a kódolási irányelveknek: A kód követi a vállalati vagy projekt-specifikus kódolási szabályokat és szokásokat.

- Jól dokumentált: Tartalmaz megfelelő dokumentációt, amely magyarázza a kód működését és használatát.

A tiszta kód lehetővé teszi a fejlesztők számára, hogy hatékonyan dolgozzanak együtt és hogy könnyen karbantartható és bővíthető legyen a szoftver.

Kódöröklés: Az örök kérdés

A kódöröklés olyan elv, amely a szoftverfejlesztésben azt jelenti, hogy az új kód részben vagy egészben örökli a meglévő kód funkcionalitását és tulajdonságait. A kódöröklésnek számos előnye van, beleértve az újrafelhasználhatóságot és az egyszerűbb karbantartást. Azonban a kódöröklés veszélyeket is rejt, különösen a hibák és sebezhetőségek öröklését illetően. Ebben a kontextusban a forráskódelemzés kiemelkedően fontos, mivel segít azonosítani az örökölt kód potenciális problémáit, és lehetővé teszi azok javítását.

Statikus forráskódelemzés

A statikus forráskódelemzés olyan technika, amely során a kódot vizsgálják meg anélkül, hogy azt ténylegesen futtatnák. Ez számos előnyt kínál:

- Korai hibajavítás: Az elemzés segít azonosítani a szintaktikai hibákat, logikai hibákat és stílusproblémákat még a kód futtatása előtt.

- Biztonsági rések felismerése: A statikus elemzés segít azonosítani a potenciális biztonsági réseket, például az SQL-injekciókat vagy Cross-Site Scripting (XSS) sebezhetőségeket.

- Kódminőség ellenőrzése: A statikus elemzés segít ellenőrizni a kódminőséget és a megfelelőséget a kódolási irányelvekkel.

Néhány hatékony statikus forráskódelemző szoftver:

- SonarQube: Nyílt forráskódú eszköz, amely számos programozási nyelvet támogat és teljesítményértékelést, kódbiztonsági elemzést és többféle egyéb ellenőrzést nyújt.

- Checkmarx: Erőteljes eszköz a biztonsági rések azonosításához, amely támogatja a többféle nyelvet és keretrendszert.

Dinamikus Forráskódelemzés

A dinamikus forráskódelemzés során a szoftvert ténylegesen futtatják, és monitorozzák annak működését. Ez számos előnyt kínál:

- Valós idejű hibakeresés: Lehetővé teszi a hibák valós idejű azonosítását és azonnali hibajavítást.

- Teljesítményoptimalizálás: Segít azonosítani a lassú kódrészleteket és optimalizálni a szoftver teljesítményét.

- Memóriakezelés és erőforrás-felhasználás ellenőrzése: Az elemzés segít a memóriahasználat és az erőforrások nem hatékony felhasználásának azonosításában.

Néhány hatékony dinamikus forráskódelemző szoftver:

- Valgrind: Kiváló eszköz a memóriakezelési hibák azonosításához C/C++ projektekben.

- Apache JMeter: Ideális választás a teljesítményteszteléshez és a stresszteszteléshez webalkalmazások esetében.

Konklúzió

A forráskódelemzés alapvető fontosságú a szoftverfejlesztők számára, hogy fenntartsák a minőséget, a biztonságot és a teljesítményt. A tiszta kód, a statikus és a dinamikus forráskódelemzés mind elengedhetetlen részei a kódminőség és a projekt sikerének. Az ajánlott szoftvereszközök segíthetnek a forráskódelemzés hatékonyabbá tételében és hozzájárulhatnak a fejlesztői csapatok eredményességéhez. Ne hagyják figyelmen kívül ezt a kritikus gyakorlatot, ha a szoftvertermékek minőségét és biztonságát kívánják garantálni.

A NIS2 irányelv és a forráskódelemzés kapcsolata

2024.09.03

2022-ben az Európai Unió egy új mérföldkövet állított fel a kiberbiztonság terén, amikor elfogadta a NIS2 irányelvet, amely a hálózati és információs rendszerek védelmét hivatott tovább erősíteni. Az irányelv célja, hogy növelje a tagállamok kiberbiztonsági szintjét és kiterjessze azok védelmi intézkedéseinek alkalmazási körét. A NIS2 szigorúbb követelményeket támaszt a kockázatkezelés, a biztonsági auditok és az incidensekre adott válaszok tekintetében, különösen a kritikus infrastruktúrák és szolgáltatások vonatkozásában. Ebben a cikkben azt vizsgáljuk meg, hogyan kapcsolódik a forráskódelemzés ehhez az új szabályozáshoz, és milyen szerepet játszhat a NIS2 követelményeinek teljesítésében.

A NIS2 irányelv a 2016-ban elfogadott NIS irányelv, azaz a “Network and Information Security” továbbfejlesztése, kibővítve az érintett szektorokat, beleértve az egészségügyet, az energetikát, a vízgazdálkodást és a digitális infrastruktúrát is. Ennek az új irányelvnek célja, hogy az Európai Unióban javítsa az ellenálló képességet a kibertámadásokkal szemben, különösen a kritikus szolgáltatások területén. Ennek megfelelően a kockázatkezelési és a kiberbiztonsági intézkedések bevezetése központi szerepet kap, és a szervezeteknek komoly erőfeszítéseket kell tenniük a technikai és szervezeti védelem kiépítése érdekében.

A forráskódelemzés alapvető eszközként szolgálhat ezen követelmények teljesítéséhez. A forráskód vizsgálata során a szoftverekben található biztonsági rések, hibák és egyéb problémák azonosíthatók, amelyek kockázatot jelenthetnek a szervezetek számára. A forráskódelemzés két típusa létezik, a statikus és a dinamikus. Ezek különböző módszerekkel segítenek a szoftverek hibáinak feltárásában. A statikus elemzés a kód futtatása nélkül vizsgálja meg annak minőségét, míg a dinamikus elemzés futásidőben, valós idejű teszteléssel ellenőrzi folyamatosan a szoftverek biztonságát.

A forráskódelemzés jelentősen hozzájárul a kockázatkezeléshez, mivel lehetőséget ad arra, hogy a potenciális biztonsági problémákat még a kód éles használata előtt feltárják. Ezzel csökkenthető a kiberbiztonsági incidensek kockázata, hiszen a hibák időben kijavíthatók, még mielőtt a támadók kihasználhatnák azokat. A folyamatos forráskódelemzés segíti a szervezeteket abban, hogy proaktívan kezeljék a kockázatokat és biztosítsák a jogszabályi megfelelést.

A NIS2 irányelv egyik kulcseleme az incidensek jelentésének kötelezettsége, amely szerint a szervezeteknek jelenteniük kell a jelentős kiberbiztonsági eseményeket az illetékes hatóságoknak. A forráskódelemzés során szerzett információk nemcsak az incidensek megelőzésében játszanak szerepet, hanem az auditok és ellenőrzések során is felhasználhatók. Az auditok célja a szervezetek biztonsági szintjének ellenőrzése, és a forráskódelemzésekből származó adatok segíthetnek igazolni, hogy a szervezet megfelel a NIS2 által előírt követelményeknek

Egy olyan eszköz, mint a SonarQube, kiemelt szerepet játszhat a forráskódelemzés hatékony végrehajtásában. A SonarQube nyílt forráskódú platform, amely széles körben használatos a fejlesztők és kiberbiztonsági szakemberek körében. Képes különböző programozási nyelvek forráskódját vizsgálni, és részletes jelentéseket készít a kód biztonsági állapotáról. Ezáltal a szervezetek könnyebben felismerhetik a kódjukban található hibákat és sebezhetőségeket, és időben megtehetik a szükséges lépéseket a problémák orvoslására.

Összességében a NIS2 irányelv új szintre emeli a kiberbiztonság jelentőségét az Európai Unióban, és a forráskódelemzés pedig kulcsszerepet játszik abban, hogy a szervezetek hatékonyan tudjanak megfelelni az új követelményeknek. A rendszeres kódvizsgálatok, az incidensek megelőzése és a biztonsági auditokban való felhasználás mind hozzájárulnak ahhoz, hogy a vállalatok megvédjék a hálózati és információs rendszereiket a növekvő fenyegetésekkel szemben. A SonarQube és hasonló eszközök bevezetése a szervezetek számára nemcsak a megfelelőség biztosítását segíti, hanem hosszú távon növeli az általános kiberbiztonsági szintet is.

Forráskódelemző rendszerek összehasonlítása

2024.09.03

A forráskódelemzés elengedhetetlen szerepet játszik a szoftverfejlesztésben és a kiberbiztonságban. Napjainkban számos eszköz áll rendelkezésre, amelyek célja, hogy felderítsék a kódban rejlő hibákat és biztonsági sebezhetőségeket. Kiemelkedik ezek közül a SonarQube, amely jelentős piaci szereplővé vált az elemző rendszerek között. Ebben az elemzésben a SonarQube-ot két másik népszerű versenytárssal, a Checkmarx-szal és a Veracode-dal hasonlítjuk össze, kiemelve erősségeiket és különbségeiket.

SonarQube: Átfogó áttekintés

A SonarQube egy nyílt forráskódú platform, amelyet kiterjedten alkalmaznak a szoftverfejlesztők űa kód minőségének és biztonságának elemzésére. Számos programozási nyelvet támogat, mint például a Java, C#, JavaScript, TypeScript, Python, C és C++. Az eszköz részletes jelentéseket készít a kódban található hibákról, valamint javaslatokat tesz ezek javítására. Könnyen integrálható különböző fejlesztési környezetekbe, mint a Jenkins vagy az Azure DevOps, megkönnyítve a folyamatos kódellenőrzést.

Checkmarx: A biztonságorientált megoldás

A Checkmarx egy másik vezető forráskódelemző rendszer, amely elsősorban a biztonsági rések és sebezhetőségek felderítésére specializálódott. Az eszköz támogatja számos programozási nyelvet és keretrendszert, így széleskörű elemzéseket végez a kód biztonsági állapotáról. Különösen erős a különböző biztonsági szabványoknak való megfelelés ellenőrzésében, és mélyreható jelentéseket készít a potenciális kockázatok minimalizálása érdekében.

Veracode: Automatizált biztonsági elemzés

A Veracode egy piacvezető eszköz, amely szintén a kód biztonságának automatizált ellenőrzésére koncentrál. Támogatja a különféle programozási nyelveket és alkalmazástípusokat, valamint számos fejlesztési környezethez kapcsolódik. Az eszköz széleskörű jelentéseket nyújt a kódban található biztonsági résekről, és hatékony javaslatokat ad azok javítására, elősegítve ezzel a fejlesztési folyamat biztonságossá tételét.

SonarQube vs. Checkmarx vs. Veracode: Elemzési szempontok

Kódminőség és biztonsági elemzés

- SonarQube:

Ez az eszköz nemcsak a kód minőségével kapcsolatos hibák, mint a duplikációk és a komplexitás azonosítására fókuszál, hanem támogatja a legfrissebb biztonsági előírásokat, például az OWASP Top 10-et. Az eszköz segítségével azonosíthatók a stílusbeli eltérések és potenciális hibák is, amelyek a kód minőségét ronthatják.

- Checkmarx:

Ez a megoldás kimondottan a biztonsági réseket veszi célba, részletes elemzésekkel és sebezhetőségek feltárásával. Az eszköz átfogó jelentéseket készít, amelyek segítenek a fejlesztőknek és biztonsági szakembereknek a kockázatok időben történő felismerésében és kezelésében.

- Veracode:

Hasonlóan a Checkmarx-hoz, a Veracode is a biztonsági elemzésekre összpontosít. Automatizált módon végzi a kód elemzését, és széleskörű javaslatokat nyújt a potenciális veszélyek elkerülésére. Szintén támogatja a legfrissebb iparági szabványokat.

Integrációs lehetőségek

- SonarQube:

Széles körben integrálható fejlesztési és folyamatos integrációs eszközökkel, például Jenkins, GitLab, és GitHub. Ezáltal megkönnyíti a kódellenőrzést és a fejlesztési folyamat automatizálását.

- Checkmarx:

Hasonlóképpen a SonarQube-hoz, a Checkmarx is rugalmasan integrálható különböző fejlesztési platformokkal, biztosítva az automatizált biztonsági tesztelést és a folyamatos kódfigyelést.

- Veracode:

Ez az eszköz szintén támogatja az integrációkat a leggyakrabban használt fejlesztési környezetekkel, lehetővé téve a biztonsági tesztelés automatizálását és a kód rendszeres ellenőrzését.

Felhasználói felület és használhatóság

-

SonarQube:

Az egyszerű, jól strukturált felhasználói felülete révén könnyen használható mind a fejlesztők, mind a biztonsági szakemberek számára. Az eszköz vizuális megjelenítései gyorsan áttekinthetőek és segítenek a problémák felismerésében.

-

Checkmarx:

Bár részletes és alapos jelentésekkel szolgál, a Checkmarx felhasználói felületének komplexitása miatt az új felhasználók számára tanulási görbét jelenthet.

-

Veracode:

Intuitív felületet biztosít, amely lehetővé teszi a fejlesztők és biztonsági szakemberek számára, hogy hatékonyan azonosítsák és javítsák a biztonsági problémákat

Skálázhatóság és teljesítmény

-

SonarQube:

Nagy volumenű kódalapok kezelésére tervezett, skálázható architektúrával rendelkezik, amely biztosítja a hatékony elemzést és magas teljesítményt.

-

Checkmarx:

Szintén képes nagy méretű projektek kezelésére, biztosítva a megfelelő teljesítményt még összetett biztonsági elemzések esetén is.

-

Veracode:

Nagy projektekkel is könnyedén megbirkózik, gyors és automatizált biztonsági tesztekkel garantálva a skálázhatóságot.

A SonarQube, Checkmarx és Veracode mindegyike kiemelkedő forráskódelemző eszköz, amelyek saját előnyökkel rendelkeznek. Míg a Checkmarx és a Veracode erős biztonsági elemző képességekkel bírnak, a SonarQube átfogóbb elemzést nyújt a kód minőségéről és biztonságáról egyaránt. Integrációs képességei, felhasználói felülete és teljesítménye révén a SonarQube sokoldalú választásnak számít a fejlesztési folyamat minden szakaszában.

Miért piacvezető a SonarQube a forráskódelemző rendszerek között?

2024.09.03

A forráskódelemzés kiemelkedő jelentőséggel bír a modern szoftverfejlesztésben és a kiberbiztonság területén, ahol a fejlesztők és IT-biztonsági szakértők számára elengedhetetlen eszköz a kód hibáinak és sebezhetőségeinek felismeréséhez. Noha többféle forráskódelemző rendszer is elérhető, a SonarQube az egyik legismertebb és leggyakrabban használt megoldásként tűnik ki. Ez az írás részletesen bemutatja, hogy miért vált a SonarQube piacvezetővé, és milyen előnyökkel jár a használata.

Áttekintés a SonarQube-ról

A SonarQube egy nyílt forráskódú platform, mely a kódminőség javítását és a biztonsági kockázatok felderítését helyezi a középpontba. Számos népszerű programozási nyelvet támogat, például Java, C#, JavaScript, TypeScript, Python, C és C++. A rendszer képes automatizált kódelemzésre a legújabb szabványok alapján, továbbá számos fejlesztési környezethez és folyamatos integrációs rendszerhez (CI/CD) illeszthető, ezáltal lehetővé téve a folyamatos ellenőrzést és a biztonsági rések gyors kezelését.

A SonarQube legfontosabb előnyei

Kódminőség javítása

Az egyik legnagyobb előnye a SonarQube-nak, hogy alapos jelentéseket készít a kód hibáiról, biztonsági réseiről és a kijavításukra tett javaslatokról. A rendszer képes felismerni az olyan problémákat, mint a duplikált kód, a túlzott komplexitás, a nem következetes stílus, valamint potenciális hibákat is feltár. Ezek az információk lehetőséget adnak a fejlesztőknek arra, hogy optimalizálják a kódot, ami növeli a szoftver megbízhatóságát és karbantarthatóságát.

Fejlett biztonsági elemzés

A SonarQube kiterjedt biztonsági szabályrendszerrel rendelkezik, amely képes felismerni a sebezhetőségeket. Az eszköz támogatja a legfrissebb biztonsági szabványokat, például az OWASP Top 10-et, és rendszeresen frissül az új fenyegetések figyelembevételével. A SonarQube lehetővé teszi, hogy a biztonsági problémák időben felismerhetők legyenek, ezáltal minimalizálva a kibertámadások kockázatát.

Zökkenőmentes integráció

A SonarQube széleskörű kompatibilitást kínál olyan fejlesztési eszközökkel és folyamatos integrációs rendszerekkel, mint a Jenkins, Azure DevOps, GitLab vagy GitHub. Ennek köszönhetően a kód minősége folyamatosan ellenőrizhető, és az esetleges problémák azonnal észlelhetők, biztosítva a szoftver stabilitását és biztonságát.

Felhasználóbarát felület

A rendszer intuitív felhasználói felülettel rendelkezik, amely könnyen átlátható, így a fejlesztők és biztonsági szakemberek hatékonyan tudják használni. Az egyértelmű jelentések és vizuális megjelenítések segítenek a hibák gyors felismerésében és javításában. A testreszabható felület lehetővé teszi a csapatoknak, hogy saját igényeik szerint alakítsák a folyamatokat.

Teljesítmény és skálázhatóság

A SonarQube nagy mennyiségű kódbázis kezelésére is alkalmas, ami különösen hasznos nagyobb vállalatok számára, ahol egyszerre több projekt fut párhuzamosan. A rendszer magas teljesítményt nyújt, így hatékonyan elemzi a kódot anélkül, hogy a fejlesztési ciklusokat lelassítaná.

SonarQube a kiberbiztonság szolgálatában

-

Kiberbiztonsági kockázatok kezelése

A SonarQube képes felismerni és felderíteni a forráskódban rejlő biztonsági réseket, amelyek sebezhetővé teszik a szoftvert. A rendszer a legfrissebb biztonsági irányelvek szerint vizsgálja a kódot, és segít megelőzni a potenciális kiberbiztonsági incidenseket.

-

Automatizált biztonsági tesztelés

A rendszer automatizált módon képes folyamatosan elemezni a kódot minden frissítést követően, ezzel biztosítva, hogy a minőség és a biztonság mindig naprakész maradjon. Az automatizáció gyors reakciót tesz lehetővé a felmerülő problémákra.

-

Megfelelőségi elvárások és auditok támogatása

A SonarQube lehetőséget ad arra is, hogy a szervezetek könnyebben megfeleljenek különböző szabványoknak, például az NIS2-nek. A rendszer által készített jelentések és naplók auditálásra is használhatók, ezzel biztosítva az átláthatóságot.

Közösségi támogatás és szolgáltatások

-

Nyílt forráskódú közösség

A SonarQube mögött álló aktív közösség folyamatosan hozzájárul az eszköz fejlődéséhez, új funkciókkal és frissítésekkel biztosítva a platform naprakészségét.

-

Részletes dokumentáció és oktatási anyagok

Az eszközhöz kiterjedt dokumentáció és képzési anyagok érhetők el, amelyek segítik a felhasználókat a hatékony alkalmazás elsajátításában.

-

Professzionális támogatás

Szakértői támogatás is elérhető, ami garantálja, hogy a felhasználók gyorsan megoldást találjanak a felmerülő problémákra, és optimálisan használhassák a rendszert.

A SonarQube piacvezetővé válása tehát nem véletlen: az eszköz számos előnyt kínál mind a fejlesztők, mind a biztonsági szakemberek számára. Az egyszerű integráció, a részletes elemzések, a magas szintű biztonsági funkciók és a közösségi támogatás együttesen teszik ezt a platformot első számú választássá a forráskódelemzés terén.

A 10 leggyakoribb kiberfenyegetés és azok kivédése

2024.09.03

Napjainkban sok különféle típusú kibertámadás fenyegetheti nem csak magánszemélyeket, de a nagyobb szervezeteket is. Ebben a cikkben felsoroljuk azokat a lehetőségeket, ahogyan védekezni lehet ezek ellen, hogy információid és vállalkozásod a lehető legnagyobb biztonságban legyenek.

A különböző kibertámadások rendkívül költségesek tudnak lenni az egyének és szervezetek számára

egyaránt,

amelyek áldozatul esnek neki. Az FBI Internet Crime Report szerint 2022-ben a kibertámadások drámai,

10,2

milliárd dolláros veszteséget okoztak. Ráadásul ez a szám a következő években várhatóan tovább

növekszik,

így a kiberbűnözés továbbra is jelentős aggodalomra ad okot.

Számos tényező járul hozzá a kibertámadások számának növekedéséhez.Többek között az infláció

megnövelte a kibertámadások megelőzésének költségeit,

így egyes vállalatok nehezen tudják beilleszteni a kiberbiztonsági intézkedéseket aköltségvetésükbe,

ami sebezhetővé teszi őket. A világméretű geopolitikai feszültségek is növelték a politikai

indíttatású

kibertámadások számát.

Ebben a cikkben megvizsgáljuk a kibertámadásokat, azokat a különböző típusokat, amelyekre

figyelni kell, és azokat a módszereket, amelyekkel megvédheti magát vagy szervezetét.

Mi is pontosan az a kibertámadás?

A kibertámadás egy kísérlet arra, hogy ellopják, módosítsák, elpusztítsák, megzavarják vagy megbénítsák a számítógépes hálózatokban és rendszerekben található információs erőforrásokat és rendszereket. A kibertámadások két kategóriába sorolhatók: belső vagy külső fenyegetések. A belső fenyegetéseket olyan egyének követik el, akiknek jogos hozzáférésük van a célzott rendszerekhez, és ezt a hozzáférést kihasználva szándékosan vagy akaratlanul kihasználják a sebezhetőségeket. Ezeket elkövetheti egy elégedetlen vagy dühös alkalmazott, vagy egy vállalkozó, aki hozzáféréssel rendelkezik a szervezet rendszereihez. A külső fenyegetést olyan személyek jelentik, akik nem állnak kapcsolatban a támadott rendszerrel, például bűnszervezetek vagy hackerek.

Kik a támadók célpontjai?

A kibertámadók gyakran célozzák az egészségügy, kormányzati szervek, nonprofit szervezetek és

pénzügyi

vállalatok iparágait. Ezek közül az egészségügyi ágazat különösen érzékeny a támadásokra, mivel az

egészségügyi szervezetek hozzáférnek sok ember személyes adataihoz. Az egészségügy infrastruktúrája

kritikus fontosságú, ezért a zsaroló támadók bíznak is abban, hogy ezek a szervezetek valószínűleg

gyorsan fogják teljesíteni a követeléseiket.

A bizalmas információk, például társadalombiztosítási számok miatt a kormányzati szervezetek is a

hackerek kedvelt célpontjai közé tartoznak. A nonprofit szervezetek egyedülálló helyzetben vannak,

mivel rendelkeznek adományozóik pénzügyi adataival és adománygyűjtési erőfeszítéseikkel, így ideális

célpontjai a kibertámadásoknak. A pénzügyi szektorban a bankok és biztosító társaságok is gyakori

célpontjai

a zsarolásnak és lopásnak, tekintve, hogy ők jelentős összegekhez férnek hozzá.

Gyakori típusú kibertámadások

A kibertámadásoknak persze nem mindig pénzügyi céljai vannak. Néhány kibertámadás a kritikus adatok megsemmisítésére vagy kizárólag a hozzáférésére összpontosít.

A szervezetek és az egyének az alábbi leggyakoribb kibertámadásokkal nézhetnek szembe:

Kártevők

A kibertámadók káros szoftvereket, például kémprogramokat, vírusokat, zsarolóprogramokat és ún. férgeket használnak, amelyeket összefoglaló néven kártevőknek neveznek. Ezeket azért alkalmazzák, hogy hozzáférjenek a rendszer összes adatához. Amikor például rákattintasz egy rosszindulatú mellékletre vagy linkre, a kártevő könnyedén telepítheti magát, és aktiválódhat az adott eszközödön. A különböző vírusok tehát ebbe a kategóriába sorolhatók.

Adathalászat

Az adathalász támadások olyan kommunikációs módszereken alapulnak, mint például az e-mail, amelyen keresztül próbálják meggyőzni a címzettet az üzenet megnyitásáról és az abban foglalt utasítások követéséről. Ha ennek áldozata követi a támadók utasításait, azok hozzáférést szerezhetnek személyes adataihoz, például hitelkártyákhoz, és kártevőket is telepíthetnek az eszközére.

Spoofing, avagy az elérhetőség hamisítása

A kibertámadók néha személyek vagy cégek utánzásával próbálják meg elérni, hogy átadja személyes adatait. Ez többféleképpen is megtörténhet. Egy gyakori spoofing stratégia az áltelefon szám használata, amikor a hívott fél nem látja, hogy a szám hamis. Egyéb spoofing módszerek közé tartozik az arcfelismerő rendszerek kijátszása, a hamis domain név használata, vagy egy hamis weboldal létrehozása.

Trójai vírus

Az ún. trójai vírus támadások olyan rosszindulatú programokat foglalnak magukba, amelyek kártevőket vagy adatokat telepíthetnek, és megnyithatják a bizonyos "hátsó ajtót" a számítógépes rendszeréhez. A nevéből könnyen kiderül, hogy ezt a folyamatot az áldozattól abszolút rejtve teszik, így amikor a támadók hozzáférnek a hátsó ajtóhoz, az eszközt “eltéríthetik” anélkül, hogy a felhasználó tudna róla.

Zsarolóprogramok

A zsarolóprogramok rosszindulatú szoftverek, amelyeket a kibertámadók telepíthetnek az eszközére, lehetővé téve számukra a hozzáférés blokkolását, amíg nem fizeti meg a támadóknak a váltságdíjat. Azonban a váltságdíj megfizetése nem garantálja a szoftver eltávolítását, ezért a szakértők gyakran tanácsolják, hogy ha lehetséges, senki ne fizesse azt ki, inkább forduljanak segítségért

Jelszó elleni támadások

A jelszó elleni támadások lehetnek olyan egyszerűek is, minthogy valaki helyesen kitalálja a jelszavát sokadik próbálkozásra. Vannak azonban olyan módszerek, mint például a keylogging, ahol a támadók figyelik az összes információt, amelyeket begépelsz egy nap, és ezek alapján beazonosítják a jelszavakat. A támadó az előbb említett adathalász megközelítést is alkalmazhatja és egy megbízható oldalnak álcázza magát, ezzel megpróbálja becsapni az áldozatot, hogy felfedje a fiókjának hitelesítő adatait.

A dolgok internetje, azaz az Internet of Things (IoT) támadások

Ez a kifejezés lényegében olyan különböző, egyértelműen azonosítható elektronikai eszközöket jelent, amelyek képesek felismerni valamilyen lényegi információt, és azt egy internet alapú hálózaton egy másik eszközzel kommunikálni. Az összekapcsolt IoT komponensek közötti kommunikációs csatornák sebezhetőek lehetnek a kibertámadásokra, valamint az IoT eszközökön található alkalmazások és szoftverek is. Mivel ezek az IoT eszközök kapcsolatban állnak egymással az interneten keresztül, és lehet, hogy korlátozott biztonsági funkciókkal rendelkeznek, ezért szélesebb támadási felületet kínálnak, amelyet a támadók megcélozhatnak.

Cryptojacking

Ez a kifejezés lényegében Az ún. cryptojacking az, amikor jogosulatlanul használnak egy számítógépes rendszert, általában olyan kártevőn keresztül, amely lehetővé teszi a támadó számára, hogy a számítógép erőforrásait kriptovaluta bányászatára használja. A kriptovaluta bányászat ugyanis jelentős működési költségekkel járhat, ezért a cryptojacking a könnyebb út, ami biztosít a támadóknak egy módszert ezeknek a költségeknek az elkerülésére.

Drive-by letöltés

A drive-by letöltéses támadások akkor fordulnak elő, amikor rosszindulatú kódot tölt valaki le az eszközére egy alkalmazáson, weboldalon vagy operációs rendszeren keresztül, amelynek biztonsági rendszerei hibásak. Ez azt jelenti, hogy habár semmit sem tett rosszul, mégis bárki áldozatul eshet egy drive-by letöltésnek, mivel ez egy olyan webhely biztonsági intézkedéseinek hiányából is eredhet, amely ránézésre teljesen biztonságosnak tűnik a felhasználók számára.

Szolgáltatásmegtagadásos támadás (DDoS)

A szolgáltatásmegtagadásos támadás teljes eszközt vagy operációs rendszert kikapcsol azzal, hogy túlterheli forgalommal, amely egy idő után összeomlást okoz. A támadók ezt a módszert nem gyakran használják információlopásra. Cserébe viszont időt és pénzt jelent a károsult fél számára, hogy a rendszereiket újra működőképessé tegyék. A kiberbűnözők általában ezt a módszert inkább akkor alkalmazzák, amikor a célpont kereskedelmi szervezet vagy kormányzati entitás.

Hogyan előzhetjük meg a kibertámadásokat?

A kibertámadások megelőzésének fontos első lépése annak biztosítása, hogy a szervezet vezetője és más alkalmazottai is tisztában legyenek a kibertámadások összes lehetőségével és variációjával. Rendkívül fontos odafigyelni mielőtt valaki rákattint egy linkre, emellett még többek között az e-mail cím legitimásának ellenőrzése is kulcsfontosságú annak érdekében, hogy legalább a felszíni támadásokat kivédhessük és biztonságban tarthassuk a rendszerünk adatait.

Íme néhány hasznos tipp a kibertámadások megelőzésére:

-

Szoftverfrissítés

A naprakész szoftverrendszerek jóval ellenállóbbak, mint az elavult verziók, amelyek hajlamosak lehetnek gyengébb teljesítményre. A frissítések kijavíthatják a szoftver hibáit és gyengeségeit, ezért mindig optimális, ha a legújabb verzióval rendelkezik a rendszere.

-

Tűzfal telepítése

A tűzfalak hasznosak számos támadás, például a hátsó ajtók és a szolgáltatásmegtagadásos támadások megelőzésében. Ezek tulajdnonképpen szabályozzák a hálózati forgalmat, amely a rendszeren keresztül halad. Egy tűzfal leállítja az összes olyan gyanús tevékenységet, amelyeket potenciálisan károsnak ítél a számítógépre.

-

Biztonsági másolat készítése az adatokról

Az adatmentés során az adatokat egy másik, biztonságos helyre mozgatják tárolás céljából. Ez magában foglalhatja a felhő alapú tárolás vagy egy fizikai eszköz, például egy merevlemez használatát. Támadás esetén az adatok mentése lehetővé teszi az elveszett adatok azonnali helyreállítását.

-

Adatok titkosítása

Az adatok titkosítása népszerű módszer a kibertámadások megelőzésére, ami biztosítja, hogy az adatok csak azok számára legyenek hozzáférhetők, akik rendelkeznek a visszafejtési kulccsal. A titkosított adatok sikeres támadásához a támadóknak gyakran a brute force módszerre (más néven: a teljes kipróbálás módszere) kell támaszkodniuk, hogy különböző kulcsokat próbáljanak ki addig, amíg ki nem találják a megfelelőt, amely megnehezíti a titkosítás feltörését.

-

Erős jelszavak használata

Erős jelszavakkal kell rendelkeznie a támadások megelőzése érdekében, és kerülni kell ugyanazon jelszavak használatát különböző fiókok és rendszerek esetében is. Az ismételten használt jelszavak növelik annak kockázatát, hogy a támadók hozzáférjenek az összes információjához. A jelszavak rendszeres frissítése és a speciális karakterek, nagy- és kisbetűk, valamint számok kombinációját tartalmazó jelszavak használata segíthet a fiókok védelmében.

-

Összegezve

Összegzésként elmondható, hogy a kibertámadások jelentős veszélyt jelentenek mind magánszemélyek, mind szervezetek számára, és ezek száma várhatóan tovább növekszik. A cikkben bemutatott támadástípusok és védekezési módszerek segítenek abban, hogy megértsük, milyen fenyegetésekkel kell szembenéznünk, és hogyan védekezhetünk ellenük hatékonyan. A Szitár-Net a Sonar termékek segítségével biztosítja ügyfeleinek azt a magas szintű kódelemzést és kiberbiztonsági megoldásokat, amelyek révén azonosíthatók és kiküszöbölhetők a szoftveres sebezhetőségek, így garantálva az adatok és rendszerek biztonságát.

SonarQube a kódbiztonság szolgálatában – megfelelés a 2024. évi LXIX. törvény követelményeinek.

2025.04.24

Bevezetés

A digitális szolgáltatások robbanásszerű fejlődése mellett egyre nagyobb hangsúlyt kap a szoftverek biztonsága, megbízhatósága és szabályozott fejlesztése. Ezt a tendenciát a jogalkotók is követik: a 2024. évi LXIX. törvény – a hazai NIS2 irányelv átültetése – új szintre emelte az informatikai rendszerek biztonsági követelményeit, különös tekintettel a fejlesztésre és kódminőségre.Az új szabályozás olyan területekre is kiterjed, amelyek eddig a fejlesztőcsapatok belső felelősségi körébe tartoztak. A forráskód biztonságának garantálása, a kockázatok feltárása és dokumentálása, illetve a fejlesztési folyamatok átláthatósága ma már nem csupán szakmai minimum, hanem jogszabályi elvárás is. Ebben a környezetben válik kulcsfontosságúvá a statikus kódelemzés, mint a megelőző kockázatkezelés egyik leghatékonyabb eszköze.A SonarQube – az egyik legismertebb nyílt forráskódú kódelemző platform – hatékonyan támogatja a fejlesztői csapatokat a törvényi megfelelésben. cikk célja, hogy gyakorlati szempontból mutassa be, hogyan alkalmazható a SonarQube a 2024. évi LXIX. törvény követelményeinek teljesítésére, és hogyan építhető be zökkenőmentesen a mindennapi fejlesztési életciklusba.

A 2024. évi LXIX. törvény lényege

A 2024. évi LXIX. törvény – a hálózati és információs rendszerek biztonságának magasabb szintű védelmét célzó NIS2 irányelv hazai jogi implementációja – új, egységesített követelményrendszert vezet be a létfontosságú és digitális szolgáltatók számára. A törvény célja, hogy csökkentse az informatikai rendszerek sérülékenységét, biztosítsa a kiberfenyegetések megelőzését és elősegítse az incidensekre való gyors reagálást. A szabályozás különös hangsúlyt helyez a folyamatok dokumentálhatóságára, a biztonsági kontrollok meglétére, valamint a kockázatelemzés és kockázatcsökkentés rendszeres végrehajtására. A törvény nemcsak az üzemeltetés, hanem a szoftverfejlesztés szintjén is elvárásokat fogalmaz meg – különösen az alábbi szempontok mentén:

- Biztonságtudatos fejlesztési folyamatok kialakítása (pl. secure coding practices)

- Kódhibák és sebezhetőségek felismerése és kezelése

- Fejlesztési és üzemeltetési naplók létrehozása és megőrzése

- Incidensek nyomon követhetősége és riportálása

- Fejlesztési dokumentációk és auditálhatóság biztosítása

A statikus kódelemzés szerepe a megfelelésben

A statikus kódelemzés (SAST) egy automatizált módszer a forráskód átvizsgálására anélkül, hogy a programot futtatnánk. A cél, hogy már a fejlesztési szakaszban feltárjuk azokat a hibákat, kockázatokat és rossz gyakorlatokat, amelyek a későbbiekben sebezhetőségekhez, működési problémákhoz vagy jogszabályi megfelelés hiányához vezethetnek. A 2024. évi LXIX. törvény értelmében az érintett szervezeteknek képesnek kell lenniük:

- az informatikai rendszereik kockázatainak folyamatos értékelésére,

- a szoftveres komponensek biztonsági állapotának bizonyítható ellenőrzésére,

- és az alkalmazott védelmi intézkedések dokumentálására.

A statikus kódelemzés éppen ezt biztosítja. Az elemzőmotorok – mint a SonarQube esetében – előre definiált szabálykészletek alapján végignézik a teljes kódbázist, és riportokat készítenek a következő területekről:

- Kódhibák (bugs): Logikai hibák, rosszul használt API-k, lehetséges null pointer kivételek stb.

- Sebezhetőségek (vulnerabilities): Olyan biztonsági problémák, mint SQL injection, XSS, jelszókezelési hibák.

- Code Smells: Olyan nem kritikus problémák, amelyek a kód karbantartását, érthetőségét vagy bővíthetőségét rontják.

- Titkos adatok kiszivárgása: Hardcoded jelszavak, kulcsok, konfigurációs adatok nyilvános repository-ban.

Ezek az eredmények könnyen exportálhatók és archiválhatók, így nemcsak a fejlesztői csapat, hanem az audit során vizsgálódó hatóságok vagy belső ellenőrzési egységek számára is bizonyítható a folyamatos ellenőrzés és megfelelés. A statikus kódelemzés tehát nemcsak hibakereső eszköz, hanem megfelelésbiztosító mechanizmus, amely integrálható a DevSecOps szemléletbe is. A következő fejezetben részletesen bemutatjuk, hogyan válik a SonarQube ezen folyamat kulcsszereplőjévé.

SonarQube bemutatása

A SonarQube egy nyílt forráskódú statikus kódelemző platform, amelyet világszerte használnak szoftverfejlesztő csapatok a kódminőség és biztonság felügyeletére. Képességei messze túlmutatnak a klasszikus „linting” vagy szintaxis-ellenőrzés keretein: a SonarQube képes átfogó technikai adósság- és sebezhetőség-elemzést nyújtani, valamint megfelelőségi auditokat is támogatni. Működési modell és architektúra A SonarQube szerver-ügyfél architektúrán alapul: a forráskódot elemző kliensoldali eszköz (pl. SonarScanner) gyűjti össze az adatokat, majd továbbítja azokat a központi szerverre, ahol a teljes elemzési és riportálási folyamat végbemegy. A webes kezelőfelületen keresztül a fejlesztők, projektvezetők és biztonsági szakemberek is áttekinthetik az elemzések eredményeit. Széleskörű nyelvtámogatás és bővíthetőség A SonarQube több mint 30 programozási nyelvet támogat natívan (Java, C#, JavaScript, Python, PHP, C/C++, Go stb.), és bővíthető további nyelvekkel vagy saját szabálykészletekkel is. Emellett plug-in architektúrával rendelkezik, így könnyen integrálható más eszközökkel: például Jira, GitHub, GitLab, Jenkins, Azure DevOps stb.

Kiemelt funkciók

- Quality Gates: Olyan szabályrendszerek, amelyek automatikusan eldöntik, hogy egy commit megfelel-e a kívánt minőségi szintnek.

- Történeti elemzés: Minden elemzés időbélyeggel és verzióval rendelkezik, így könnyen visszakereshetők a korábbi kódbeli változások és azok hatása a minőségre.

- Security Hotspots és OWASP top 10 ellenőrzések: A SonarQube képes felismerni azokat a kódrészleteket, amelyek külön figyelmet igényelnek biztonsági szempontból.

- Részletes riportok: Dashboardok, projektösszesítők, kockázati mátrixok – minden, amire egy fejlesztőcsapatnak vagy megfelelési felelősnek szüksége lehet.

Verziók és licencelés

A SonarQube elérhető Community (nyílt forráskódú), Developer, Enterprise és Data Center kiadásokban. A Community Edition már önmagában is elegendő lehet kisebb csapatoknak a megfelelés elindításához, míg a nagyobb vállalatok számára az Enterprise kiadás kínál teljes körű skálázhatóságot, auditálhatóságot és SAML-alapú hitelesítést is. A következő részben azt vizsgáljuk meg, miként támogatja konkrétan a SonarQube a 2024. évi LXIX. törvényben foglalt követelmények teljesítését. Az érintett szervezet számára sem elhanyagolható szempont, ne az audit alkalmával derüljön ki a „nem megfelelőség” - ismerve az audit költségeket (1/2025 SZTFH rendelet) - az ismételt audit jelentős anyagi hátrányt is jelenthet.

SonarQube megfelelési szempontból

A 2024. évi LXIX. törvény egyértelmű elvárásokat fogalmaz meg a szervezetekkel szemben a szoftveres rendszerek biztonságos fejlesztése, dokumentált kockázatkezelése, valamint a technikai és szervezeti védelmi intézkedések folyamatos fenntartása terén. A SonarQube ebben a megfelelési keretben három kritikus területen nyújt közvetlen támogatást:

1. Kockázatalapú fejlesztési ellenőrzés

A SonarQube statikus kódelemzője lehetővé teszi, hogy a fejlesztőcsapat automatizált kockázatfeltárást végezzen már a kódírás fázisában. Az eszköz képes azonosítani:

- Kritikus sebezhetőségeket (pl. SQL injection, command injection),

- Funkcionális hibákat (pl. rosszul kezelt kivételek, nem inicializált változók),

- Nem biztonságos mintákat (pl. hardcoded jelszavak, titkos kulcsok).

Ezek a jelzések kockázati szinttel (minor/major/critical/blocker) vannak ellátva, így a fejlesztők és projektgazdák azonnal tudnak priorizálni.

2. Jelentéskészítés és auditálhatóság

A SonarQube minden egyes kódanalízis során részletes riportokat generál, amelyek:

- dokumentálják a kód biztonsági és minőségi állapotát,

- visszamenőleg is elérhetők (verziózott naplózás),

- exportálhatók PDF, CSV vagy API-n keresztül más compliance-rendszerekbe.

Ez különösen fontos a törvény által előírt belső ellenőrzések és külső auditok során, mivel a megfelelés igazolhatóvá válik a kód szintjén is – nem csupán elvi szabályzatok alapján. Továbbá a

3. Minőségi kapuk (Quality Gates) mint megfelelési eszközök

A minőségi kapuk olyan szabálykészletek, amelyeket a szervezet testre szabhat a saját kockázatértékelése alapján. Például:

- „Nem engedélyezett merge, ha van kritikus sebezhetőség a kódban.”

- „A kód coverage legalább 80% legyen unit testekkel.”

- „Nem lehet új technikai adósság a fő ágon.”

Ezek a kapuk nemcsak technikai, hanem jogi kockázatcsökkentő mechanizmusokként is értelmezhetők, mivel kizárják a problémás kód éles rendszerbe kerülését.

Összekapcsolás más megfelelőségi rendszerekkel

A SonarQube integrálható más biztonsági és megfelelőségi platformokkal (pl. Jira, GitLab Issues, audit log aggregátorok), így egy egységes megfelelőségi lánc építhető. Az API-kon keresztül akár automatikus megfelelőségi riport is generálható – pl. heti bontásban.

Gyakorlati alkalmazás – fejlesztési életciklusba integrálva

A megfelelés nem egyszeri feladat, hanem folyamatos tevékenység, amely a fejlesztési életciklus minden pontján jelen kell legyen. A SonarQube ebben kínál erős támogatást: zökkenőmentesen integrálható a leggyakoribb CI/CD eszközökbe és fejlesztői workflow-kba. Így a kódellenőrzés és a megfelelőségi kontrollok automatizált, skálázható módon működnek.

CI/CD pipeline integráció

A SonarQube könnyedén beépíthető modern fejlesztési platformokba, mint:

-

GitHub Actions: pull requestekhez köthető elemzések, automatikus kommentek a hibákról. -

GitLab CI/CD: pipeline szinten történő kódelemzés, minőségi kapuhoz kötött build-lépések. -

Jenkins: plug-innel integrálható, testreszabható futások. -

Azure DevOps: build és release pipeline-okba illesztés, jelentések megjelenítése a dashboardon.

A gyakorlatban ez azt jelenti, hogy minden új commit vagy merge request automatikusan elindítja

a statikus kódelemzést, és ha a minőségi kapu nem teljesül, a build

Quality Gate a fejlesztési workflow részeként

A quality gate-ek minden projektben testreszabhatók a szervezet kockázatkezelési politikája alapján. Egy példa megfelelési kapu lehet:

- Kritikus vagy major hibák száma = 0

- Code coverage legalább 80%

- Új technikai adósság < 5%

- Új sebezhetőségek száma = 0

Ezek a szabályok egyfajta automatikus „compliance checkpointként” működnek – minden egyes kódváltoztatásnál ellenőrzik, hogy az megfelel-e a belső és törvényi elvárásoknak.

Compliance-as-Code: megfelelés kódba írva

A SonarQube segítségével lehetőség van a megfelelőségi elvárásokat kódszintű szabályokként definiálni. Ez az ún. „compliance-as-code” megközelítés lehetővé teszi, hogy:

- a megfelelési szabályok verziózottak és átláthatók legyenek,

- automatizáltan érvényesüljenek minden fejlesztési ciklusban,

- gyorsan adaptálhatók legyenek a változó törvényi környezethez.

Ez a módszertan segít a fejlesztőknek a kódírás közben is a törvényi megfelelés keretei között maradni, így nem utólagos ellenőrzésre épül a rendszer, hanem beépül a napi rutinba.

Ajánlások fejlesztőcsapatoknak

A SonarQube bevezetése nem pusztán egy új eszköz telepítése – ez egy fejlesztési kultúraváltás, amely a kódminőséget a megfelelőséggel egyenértékű fontosságú tényezőként kezeli. A következőkben néhány gyakorlati tanácsot adunk azoknak a csapatoknak, akik a 2024. évi LXIX. törvény előírásainak megfelelően szeretnék alkalmazni a SonarQube-ot.

1. Fokozatos bevezetés, életszerű célokkal

Ne próbáljunk meg az első napon minden hibát javítani. Induljunk a következő elv alapján:

„Ami új, annak jónak kell lennie.”

Vagyis az új kódokra szigorú minőségi kapukat állítunk be, míg a meglévő (legacy) kód esetén

fokozatos javítást alkalmazunk. A SonarQube lehetővé teszi, hogy külön kezeljük az új és meglévő

kódokat, így a fejlesztés nem torpan meg a hibák tömege miatt.

2. A szabályrendszer testreszabása a törvényi elvárásokhoz

A SonarQube szabálykészlete moduláris. Érdemes a következő szabálycsoportokra fókuszálni:

- Security Rules (OWASP Top 10, CWE): törvényi megfeleléshez elengedhetetlen.

- Maintainability Rules: segítenek a technikai adósság csökkentésében.

- Code Convention Rules: biztosítják az egységes kódstílust.

Az auditált megfeleléshez érdemes saját custom quality profile-t létrehozni, amely megfelel a belső biztonsági szabályzatnak és a LXIX. törvény követelményeinek is.

3. Dokumentálás és tudásmegosztás

A SonarQube kiváló lehetőség a belső fejlesztési szabályok formális dokumentálására és betartatására. Ajánlott:

- A minőségi kapuk és szabályprofilok dokumentálása (pl. belső wiki).

- Fejlesztők oktatása az eszköz használatára (onboarding folyamat részeként).

- Kódfelülvizsgálatok során a SonarQube eredmények aktív használata.

Ezzel nemcsak a törvényi megfelelés, hanem a fejlesztői kompetenciák is fejlődnek, csökkentve a hibázási lehetőségeket.

4. Szoros együttműködés az IT-biztonsággal és a megfelelési felelősökkel

A SonarQube által generált jelentések értékes inputként szolgálhatnak:

- IT-biztonsági elemzésekhez, ahol a sebezhetőségek kockázati szintjeit kell meghatározni.

- Belső vagy külső auditokra, ahol dokumentált bizonyíték szükséges a minőségi ellenőrzésre.

- Kockázatkezelési jelentésekhez, mivel a technikai adósság is beszámít a rendszerszintű kockázatba.

Záró gondolatok

A 2024. évi LXIX. törvény új korszakot nyitott a digitális rendszerek biztonságának hazai szabályozásában. Az elvárások – különösen a fejlesztési folyamatok átláthatósága, a biztonsági kockázatok feltérképezése és a hibák dokumentált kezelése – nem hagynak teret az ad-hoc működésnek. Ebben az új környezetben a kódminőség és megfelelőség kéz a kézben jár. A SonarQube nem csupán egy eszköz, hanem egy olyan kultúraváltás katalizátora, amely segíti a fejlesztőcsapatokat abban, hogy a biztonság és a minőség már a kódsorok szintjén érvényesüljön. Automatikus, auditálható és skálázható – pontosan az, amire egy törvényi megfelelési folyamatban szükség van. Ráadásul a megfelelés nemcsak „megúszandó teher” lehet, hanem versenyelőny is. Az a szervezet, amely képes bizonyítani, hogy a szoftverei biztonságosak, megbízhatóak és jól dokumentáltak, könnyebben nyer el közbeszerzéseket, partneri bizalmat vagy akár nemzetközi tanúsítványokat. A jövő fejlesztése nemcsak gyors, hanem átlátható, tesztelhető és auditálható is kell legyen. A SonarQube ebben a jövőben nem opcionális eszköz, hanem stratégiai alapköve minden felelős fejlesztési folyamatnak.

Mi az a „compliance & reporting" a Sonar-nál?

2025.11.26

Bevezetés

A SonarSource „Compliance & Reporting" modulja arra hivatott, hogy bizonyítható módon tegye nyomon követhetővé, hogy az adott kód — legyen az ember által írt, open source, vagy akár AI-generált — megfelel-e a vonatkozó szabványoknak, előírásoknak és biztonsági követelményeknek.

A cél nem pusztán a kódminőség javítása, hanem az, hogy fejlesztés közben, a meglévő CI/CD folyamatba integrálva automatikusan legyen biztosítva a megfelelőség, és audit-képes evidenciák álljanak rendelkezésre.

A hagyományos kihívások

A modern szoftverfejlesztésben a megfelelőségi követelmények teljesítése ma már nem opcionális, hanem üzleti és biztonsági alapfeltétel. A különböző szabványok – mint a PCI DSS, a HIPAA, a SOC 2, a STIG vagy a különböző ágazati megfelelőségi keretrendszerek – egyre összetettebb elvárásokat fogalmaznak meg a kódminőséggel, az adatkezeléssel és a biztonsági kontrollok alkalmazásával kapcsolatban. Ezek teljesítése azonban a gyakorlatban gyakran rendkívül nehézkes, különösen akkor, ha a szervezet még mindig manuális eszközökre támaszkodik. Sok helyen a kód megfelelőségének ellenőrzése lassú, monoton munkafolyamatokra épül, ahol a fejlesztőknek vagy a minőségbiztosítási szakembereknek egyenként kell átnézniük a kódrészleteket, dokumentálniuk a hibákat, majd bizonyítékokat gyűjteniük az auditokhoz. Ez nemcsak erőforrás-igényes, hanem jelentős hibalehetőséget is magában hordoz.

Az auditkörnyezet sajátosságai tovább nehezítik a helyzetet. Egy audit során minden állításnak igazolható bizonyítékokon kell alapulnia, ami azt jelenti, hogy a szervezeteknek részletes és visszakövethető dokumentációval kell alátámasztaniuk, hogy a kódjuk valóban megfelel a szabványok által előírt követelményeknek. A gyakorlatban ez sokszor külön Excel-táblák, képernyőfotók, kézzel összeállított riportok és informális jegyzetek formájában jelenik meg, amelyek elkészítése hosszú órákat, akár napokat is felemészthet. Ráadásul a manuális dokumentáció frissítése és karbantartása rendszerint elmarad, így az audit idejére sokszor már nem tükrözi pontosan a rendszer aktuális állapotát. Ez a fejlesztői fókuszt is elvonja, hiszen ahelyett, hogy új funkciókat építenének, kénytelenek adminisztratív feladatokkal foglalkozni.

A legnagyobb kockázat azonban akkor jelentkezik, amikor a megfelelőségi problémák csak későn, a tesztelési fázisban vagy a kiadás előtt derülnek ki. Ilyenkor sokszor drasztikus újraírásra van szükség, amely megakaszthatja a teljes fejlesztési folyamatot, határidők csúszásához vezethet, és jelentős költséget generál. Ha a hibák biztonsági vonatkozásúak – például sebezhetőség, nem megfelelő adatkezelés vagy hiányzó kontrollok formájában –, akkor a késedelmes felismerés akár üzleti kockázatot, reputációs károkat vagy jogszabályi következményeket is magában hordozhat. Éppen ezért vált kiemelten fontossá az, hogy a megfelelőségi vizsgálat a fejlesztés szerves részévé váljon: automatizáltan, következetesen és visszakövethetően, már a kód megírásának pillanatától kezdve.

Hogyan segít a SonarQube: automatizált megfelelésben

A SonarQube a következő módokon teszi átláthatóvá és automatizálttá a megfelelőséget:

- Központosított szabálykezelés — minden projekt ugyanazokat a minőségi és compliance-szabályokat követi, így konzisztens lesz a fejlesztői munka.

- Automatikus audit-nyomvonal — a hibák, sebezhetőségek, változások és javítások rögzítése automatikusan megtörténik, így audit során könnyen visszakövethetők.

- Riportok „egy kattintással" — különböző szabványok (OWASP Top 10, PCI DSS, CWE Top 25, STIG stb.) szerint összeállított riportok bármikor legenerálhatók.

- CI/CD integráció és PR-ellenőrzés — a pull requestek és branch-ek vizsgálata garantálja, hogy nem kerül be nem megfelelő kód a fő ágakba.

- Minőségi kapuk és testreszabható szabványprofilok — beállítható, hogy a rendszer csak akkor engedje át a kódot, ha megfelel minden előírásnak.

- SCA és SBOM támogatás — a külső komponensek licencének és biztonsági állapotának vizsgálata automatikusan zajlik, beleértve a szoftver-összeállítási jegyzéket is.

A gyakorlatban

A compliance & reporting nem csupán kiegészítő funkció: a modern fejlesztési kultúrában olyan keretet biztosít, amely beépíti a megfelelőséget a mindennapi fejlesztésbe. Ez különösen hasznos olyan szervezeteknél, ahol szabályozott környezetben működnek, auditkötelezettségek vannak, vagy kritikus rendszereket fejlesztenek.

A Sonar megoldása emiatt nem csak egy kódminőség-ellenőrző eszköz, hanem egy olyan integrált megfelelőségi rendszer, amely képes rendszerszinten támogatni a fejlesztést, az auditokat, a biztonságot és a szervezeti szabálykövetést.

Ne csak generáld, ellenőrizd is: AI-kódminőség Sonarral

2025.12.04

A generatív AI-eszközök (GitHub Copilot, Cursor, Windsurf, stb.) berobbanásával a fejlesztők soha nem látott sebességgel írnak kódot. Ez elsőre óriási nyereségnek tűnik, de a Sonar hivatalos „AI Code Quality" oldalán elég egyértelműen fogalmaz: a kód mennyisége exponenciálisan nő, miközben a valódi fejlesztői review-kapacitás nem. Ebből születik az, amit ők „engineering productivity paradoxnak" neveznek – a produktivitás látszólag nő, a kockázat viszont nagyon is valós.

Az oldal végig azt mutatja be, hogyan lehet AI-gyorsítást és kódminőséget úgy kombinálni, hogy a kockázat ne szaladjon el: „vibe, then verify" – vagyis a fejlesztők nyugodtan „pörögjenek" AI-val, de a végén egy automatizált, megbízható ellenőrzési réteg zárja a folyamatot.

Mi a probléma az AI-generált kóddal?

A Sonar három fő kockázatot emel ki:

„Mind the gap" – a kapacitásszakadék

Az AI brutálisan felgyorsítja a kódírást, de az emberek ideje a review-ra véges. A kódmennyiség nő, a valódi átnézésre fordítható idő aránya csökken – ebből lesz a már említett produktivitási paradoxon.

Bizalmi válság az AI-kóddal szemben

A fejlesztők gyakran nem bíznak az AI által javasolt, összetett vagy számukra ismeretlen megoldásokban. Félnek a rejtett bugoktól, instabilitástól, biztonsági hibáktól.

Rejtett biztonsági sérülékenységek és laza standardok

Az LLM-ek képesek „továbbörökíteni" a tanító adathalmazukban lévő rossz mintákat, sérülékeny kódrészleteket, rossz gyakorlatokat. Ha nincs kontroll, a kódba észrevétlenül csúszhatnak be injekciós hibák, rossz dependency-k, vagy egyszerűen csak a csapat saját kódolási standardjaitól eltérő megoldások.

Összességében: AI-val több kód születik, viszont nehezebb lesz követni, minőséget tartani, és komoly a rizikó, hogy „csendben" szaporodnak a hibák.

SonarQube szerepe: AI-kód gyorsan, de felügyelet alatt

A megoldás Sonar szemszögből az, hogy nem gátoljuk az AI használatát, hanem köré teszünk egy biztonsági, minőségi keretrendszert. Az oldal szerint a SonarQube azt ígéri, hogy:

- támogatja az AI-alapú fejlesztés felgyorsítását,

- ugyanakkor a kód minden sorában minőségi és biztonsági kontrollt érvényesít,

- és a szervezet szintjén irányíthatóvá teszi az AI-kód beáramlását.

A hangsúly végig azon van, hogy a fejlesztők ne lassuljanak le, de amit az AI termel, az következetes szabályrendszeren menjen át – ugyanazon quality és security elvárásokon, mint a „klasszikus" kézzel írt kód.

Kulcsfunkciók: hogyan „verifikálja" az AI-kódot a Sonar?

A Sonar négy nagy képességcsoportba szervezi az AI-kódra szabott funkciókat.

1. AI-ready minőségi kapuk (AI-ready quality gates)

A megszokott Sonar quality gate logika („nem mehet merge-be, ha piros") kifejezetten AI-kódra is rá van húzva. A lényeg:

- az AI által generált kód ugyanazon – vagy akár szigorúbb – minőségi és biztonsági küszöbökön megy át, mint a humán kód,

- a merge csak akkor történhet meg, ha ezek teljesülnek (bug, code smell, vulnerability, coverage, duplikáció stb. mutatók alapján).

Ez a réteg adja azt az alapbizalmat, hogy a beolvadó AI-kód nem „másodrendű" a többihez képest.

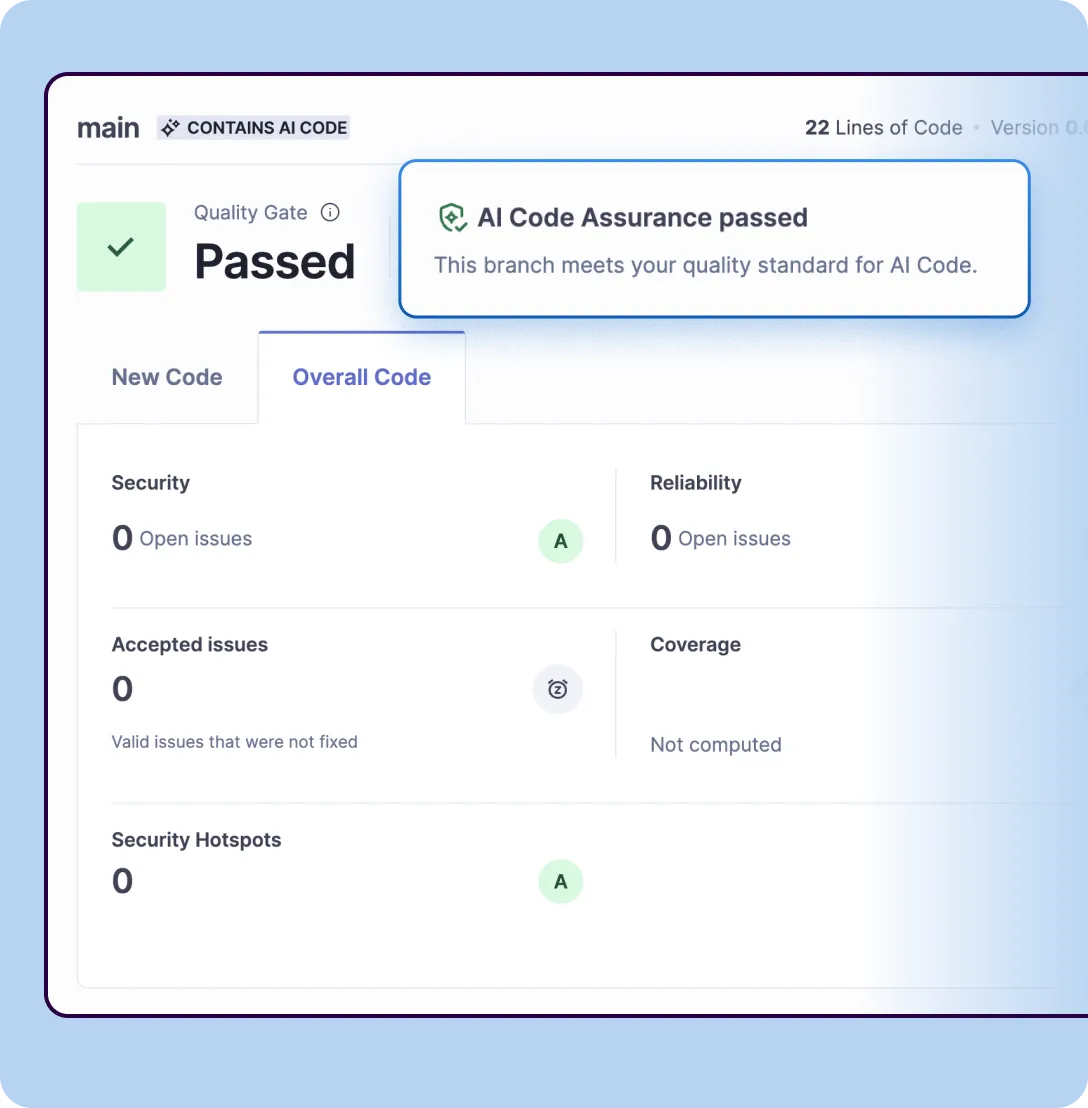

2. AI Code Assurance – automatikus visszajelzés a DevOps-platformban

Az AI Code Assurance lényegében az AI-kódra fókuszáló Sonar automatizálás, amely:

- pull request-szinten ellenőrzi a minőséget, biztonságot és compliance-t,

- közvetlenül a fejlesztők által használt DevOps-platformban (GitHub, GitLab, Azure DevOps stb.) ad visszajelzést,

- segít az AI által létrehozott változtatásokat elkülöníteni és külön kezelni.

Ez a fejlesztők szemszögéből azt jelenti: nem kell külön eszközt megnyitni – a „Sonar-vélemény" ugyanott jelenik meg, ahol amúgy is dolgoznak.

3. Valós idejű visszajelzés IDE-ben (real-time in-IDE feedback)

A SonarQube „AI code quality" megoldása azokra az IDE-kre is reflektál, ahol ma már AI-asszisztensek (Cursor, Windsurf, Copilot integrációk) dolgoznak. Az oldal szerint:

- azonnali visszajelzést kap a fejlesztő az IDE-ben a beillesztett vagy módosított AI-kódról,

- ez segít abban, hogy már a kód írásakor, ne csak a pipeline-ban derüljenek ki a minőségi és biztonsági problémák,

- a forrás (AI, fejlesztő, copy-paste) lényegében mindegy – a Sonar elvégzi az ellenőrzést.

Ez különösen fontos ott, ahol a fejlesztők tényleg „kóddal csevegnek" az AI-asszisztenssel: nem mindegy, hogy a gyorsan elfogadott javaslatok milyen állapotban kerülnek be a repo-ba.

4. Beépített biztonsági ellenőrzés (built-in security review)

A Sonar AI-megoldása nem áll meg a kódminőségnél; az oldal kiemeli, hogy:

- automatikus elemzéssel keresi a kritikus sérülékenységeket – pl. injekciós hibákat,

- dependency riskeket is vizsgál, melyeket az LLM-ek hajlamosak „újratermelni" tanítóadataik alapján,

- ez a réteg különösen AI-nál fontos, mert a modell nem „tudja", hogy egy könyvtár adott verziója már sérülékeny – csak mintát másol.

Ezzel tulajdonképpen egy AI-biztonsági pajzs épül a kód köré, ami a klasszikus Sonar security-képességekre támaszkodik, de kifejezetten AI-szcenáriókra kihegyezve.

Összegzés – mit érdemes ebből „hazavinni"?

A probléma: az AI brutálisan felgyorsítja a kódírást, de ezzel nő a kockázat, hogy ellenőrizetlen, inkonzisztens, sérülékeny kód kerül a rendszerbe.

A megoldás: a SonarQube köré egy olyan keretrendszert épít, amely

- AI-ready quality gate-ekkel,

- AI Code Assurance-szal,

- IDE-beli valós idejű visszajelzéssel

- és beépített security review-val automatikusan ellenőrzi az AI-kódot, és ugyanarra a szintre hozza, mint a humán fejlesztés eredményét.

Az üzenet: AI-t használni nem kockázatos önmagában – az a kockázatos, ha kontroll nélkül engedjük be a termékbe. A Sonar megoldása azt ígéri, hogy a szervezet megőrizheti a kódminőség és biztonság feletti kontrollt, miközben nyugodt szívvel engedi a fejlesztőknek, hogy a napi munkában AI-asszisztensekre támaszkodjanak.

Új eszköz a SonarSource palettáján: SonarQube Enterprise Advanced Security

2025.12.04

A vállalati szoftverfejlesztésben ma már nem kérdés, hogy a kódminőség és a biztonság szorosan összetartozik. A sérülékenységek túlnyomó része még mindig a saját forráskódban, illetve a nyílt forráskódú komponensek hibáiban jelenik meg – miközben a fejlesztői csapatok CI/CD-pipeline-okban, agilis módszertanokkal, egyre nagyobb tempóban szállítják a funkciókat. Ebben a környezetben egy „klasszikus" statikus kódelemző már nem elég: integrált, biztonsági megoldásra van szükség.

Ezt a szerepet tölti be a SonarQube Enterprise Advanced Security, amelyet új, kiemelt, speciális termékként lehet pozicionálni olyan ügyfelek felé, akiknél egyszerre követelmény a magas kódminőség, a fejlesztőbarát működés és a szigorú biztonsági megfelelés.

Mi az a SonarQube Enterprise Advanced Security?

A SonarQube már alapból egy átfogó kódminőség- és kódbiztonsági platform, amely több mint 30 programozási nyelvet támogat, és automatizáltan illeszkedik a CI/CD-folyamatokba.